Excelente recorrido en doce tomas del ave marina que infiltro el mundo de los sistemas con un gran ramillete de sistemas operativos de código abierto desde 1991 cuando Linus Torvalds cursaba su pregrado y posteo el código de su primer Linux (v. 0.01)"Hello everybody out there," . Luego pasando por los aportes de Stallman en lo que respecta al licenciamiento, así mismo el lanzamiento de Slackware en el 93 por Volkerding, la anecdota del pinguino para marketing, El apoyo en el 95 de Sun y Oracle, la entrada de Red Hat al escenario corporativo $$$$,IBM y la TV, portada en Bussiness week, The Linux Foundation, 2.010 y Android y el 2.011 por lo grande como Omnipresente.

http://www.businessinsider.com/history-of-linux-2011-4#1991-torvalds-in-college-1

lunes, 12 de septiembre de 2011

lunes, 22 de agosto de 2011

Servicios de Red para tu Servidor.

PARA CENT(OS)

APACHE

Demonio: httpd

Archivos de configuracion:

httpd.conf /etc/httpd/conf/httpd.conf

index.html /var/www/html/index.html

protocolos: El servidor y el cliente web se comunican gracias al protocolo HTTP (Hypertext Transfer Protocol ) Nosotros estamos en la version 1.1 de este protocolo, hablamos entonces de HTTP 1.1

caractericticas: apache es un servidor web que se puede subir a la red

FTP (TFTP)

Demonios: xinetd

Archivos de configuracion:

tftp /etc/xinetd.d/tftp

Protocolos y Caractericticas:

FTP (File Transfer Protocol) es un protocolo de transferencia de archivos entre sistemas conectados a una red TCP basado en la arquitectura cliente-servidor, de manera que desde un equipo cliente nos podemos conectar a un servidor para descargar archivos desde él o para enviarle nuestros propios archivos independientemente del sistema operativo utilizado en cada equipo.

DHCP

Demonio: dhcpd

Archivos de configuracion:

dhcpd.conf /etc/sysconfig/dhcpd

protocolo: Es un protocolo que permite a dispositivos individuales en una red de direcciones IP obtener su propia información de configuración de red (dirección IP; máscara de sub-red, puerta de enlace, etc.)

Existen tres métodos de asignación en el protocolo DHCP:

• Asignación manual: La asignación utiliza una tabla con direcciones MAC (acrónimo de Media Access Control Address, que se traduce como dirección de Control de Acceso al Medio). Sólo los anfitriones con una dirección MAC definida en dicha tabla recibirá el IP asignada en la misma tabla. Ésto se hace a través de los parámetros hardware ethernet y fixed-address.

• Asignación automática: Una dirección de IP disponible dentro de un rango determinado se asigna permanentemente al anfitrión que la requiera.

• Asignación dinámica: Se determina arbitrariamente un rango de direcciones IP y cada anfitrión conectado a la red está configurada para solicitar su dirección IP al servidor cuando se inicia el dispositivo de red, utilizando un intervalo de tiempo controlable (parámetros default-lease-time y max-lease-time) de modo que las direcciones IP no son permanentes y se reutilizan de forma dinámica.

Característica : Su propósito principal es hacer más fáciles de administrar las redes grandes.

SSH

Demonio: sshd

Archivos de configuracion:

/etc/ssh/sshd_config,

Configuración del servidor SSH

El demonio sshd lee información del archivo de configuración /etc/ssh/sshd_config,

éste archivo contiene pares de valores opción-valor por cada línea, las líneas que

comienzan con “#” son comentarios.

Apenas se instala el servidor viene con algunas opciones seteadas por defecto, sin

embargo, todas las posibles opciones están descritas en el archivo manual de

sshd_config, para poder verlo bastará ejecutar:

$man sshd_config

Protocolo: (Secure SHell) es el nombre de un protocolo y del programa que lo implementa, y sir ve para acceder a máquinas remotas a través de una red.

Característica : Permite manejar por completo el ordenador mediante un intérprete de comandos, y también puede redirigir el tráfico de X para poder ejecutar programas gráficos si tenemos un Servidor X arrancado.

Además de la conexión a otras máquinas, SSH nos permite copiar datos de forma

segura (tanto ficheros sueltos como simular sesiones FTP cifradas), gestionar

claves RSA para no escribir claves al conectar a las máquinas y pasar los datos de

cualquier otra aplicación por un canal seguro tunelizado mediante SSH.

SSH trabaja de forma similar a como se hace con telnet

. La diferencia principal es

que SSH usa técnicas de cifrado que hacen que la información que viaja por el

medio de comunicación vaya de manera no legible y ninguna tercera persona pueda descubrir el usuario y contraseña de la conexión ni lo que se escribe durante toda la sesión; aunque es posible atacar este tipo de sistemas por medio de ataques de REPLAY y manipular así la información entre destinos

NIS

Demonios: yppasswdd ypxfrd ypserv

Archivos de Configuración:

Un servidor NIS esta compuesto de varias aplicaciones. Ellas incluyen las siguientes:

/usr/sbin/r.yppasswdd — También llamado el servicio yppasswdd, este demonio permite a los usuarios cambiar sus contraseñas NIS.

/usr/sbin/r.ypxfrd — También llamado ypxfrd, es el demonio responsable de las transferencias de mapas NIS sobre la red.

/usr/sbin/yppush — Esta aplicación propaga las bases de datos NIS modificadas a múltiples servidores NIS.

/usr/sbin/ypserv — Este es el demonio del servidor NIS.

Protocolos y Caractericticas:

NIS viene de Network Information Service, o servicio de información de redes. Es un servicio RPC llamado ypserv el cual es usado en conjunto con portmap y otros servicios relacionados, para distribuir mapas de nombres de usuarios, contraseñas y otra información confidencial a cualquier computador que se encuentre dentro de su dominio.

TELNET

Demonio: xinetd

Archivos de Configuración:

xinetd.conf /etc/xinet.d/telnet

Protocolo: su protocolo de transmisión (TCP ó UDP),

Caracteristicas: Xinetd es el servidor de los servidores, es decir, un servidor "Padre" que se encarga de dar servicio a otros servidores que hayan instalados dependiendo de si hay peticiones o no.

CORTESIA:ZEUZ-DC

http://zeuz-dc.blogspot.com/2008/07/servicios-para-nos.html

APACHE

Demonio: httpd

Archivos de configuracion:

httpd.conf /etc/httpd/conf/httpd.conf

index.html /var/www/html/index.html

protocolos: El servidor y el cliente web se comunican gracias al protocolo HTTP (Hypertext Transfer Protocol ) Nosotros estamos en la version 1.1 de este protocolo, hablamos entonces de HTTP 1.1

caractericticas: apache es un servidor web que se puede subir a la red

FTP (TFTP)

Demonios: xinetd

Archivos de configuracion:

tftp /etc/xinetd.d/tftp

Protocolos y Caractericticas:

FTP (File Transfer Protocol) es un protocolo de transferencia de archivos entre sistemas conectados a una red TCP basado en la arquitectura cliente-servidor, de manera que desde un equipo cliente nos podemos conectar a un servidor para descargar archivos desde él o para enviarle nuestros propios archivos independientemente del sistema operativo utilizado en cada equipo.

DHCP

Demonio: dhcpd

Archivos de configuracion:

dhcpd.conf /etc/sysconfig/dhcpd

protocolo: Es un protocolo que permite a dispositivos individuales en una red de direcciones IP obtener su propia información de configuración de red (dirección IP; máscara de sub-red, puerta de enlace, etc.)

Existen tres métodos de asignación en el protocolo DHCP:

• Asignación manual: La asignación utiliza una tabla con direcciones MAC (acrónimo de Media Access Control Address, que se traduce como dirección de Control de Acceso al Medio). Sólo los anfitriones con una dirección MAC definida en dicha tabla recibirá el IP asignada en la misma tabla. Ésto se hace a través de los parámetros hardware ethernet y fixed-address.

• Asignación automática: Una dirección de IP disponible dentro de un rango determinado se asigna permanentemente al anfitrión que la requiera.

• Asignación dinámica: Se determina arbitrariamente un rango de direcciones IP y cada anfitrión conectado a la red está configurada para solicitar su dirección IP al servidor cuando se inicia el dispositivo de red, utilizando un intervalo de tiempo controlable (parámetros default-lease-time y max-lease-time) de modo que las direcciones IP no son permanentes y se reutilizan de forma dinámica.

Característica : Su propósito principal es hacer más fáciles de administrar las redes grandes.

SSH

Demonio: sshd

Archivos de configuracion:

/etc/ssh/sshd_config,

Configuración del servidor SSH

El demonio sshd lee información del archivo de configuración /etc/ssh/sshd_config,

éste archivo contiene pares de valores opción-valor por cada línea, las líneas que

comienzan con “#” son comentarios.

Apenas se instala el servidor viene con algunas opciones seteadas por defecto, sin

embargo, todas las posibles opciones están descritas en el archivo manual de

sshd_config, para poder verlo bastará ejecutar:

$man sshd_config

Protocolo: (Secure SHell) es el nombre de un protocolo y del programa que lo implementa, y sir ve para acceder a máquinas remotas a través de una red.

Característica : Permite manejar por completo el ordenador mediante un intérprete de comandos, y también puede redirigir el tráfico de X para poder ejecutar programas gráficos si tenemos un Servidor X arrancado.

Además de la conexión a otras máquinas, SSH nos permite copiar datos de forma

segura (tanto ficheros sueltos como simular sesiones FTP cifradas), gestionar

claves RSA para no escribir claves al conectar a las máquinas y pasar los datos de

cualquier otra aplicación por un canal seguro tunelizado mediante SSH.

SSH trabaja de forma similar a como se hace con telnet

. La diferencia principal es

que SSH usa técnicas de cifrado que hacen que la información que viaja por el

medio de comunicación vaya de manera no legible y ninguna tercera persona pueda descubrir el usuario y contraseña de la conexión ni lo que se escribe durante toda la sesión; aunque es posible atacar este tipo de sistemas por medio de ataques de REPLAY y manipular así la información entre destinos

NIS

Demonios: yppasswdd ypxfrd ypserv

Archivos de Configuración:

Un servidor NIS esta compuesto de varias aplicaciones. Ellas incluyen las siguientes:

/usr/sbin/r.yppasswdd — También llamado el servicio yppasswdd, este demonio permite a los usuarios cambiar sus contraseñas NIS.

/usr/sbin/r.ypxfrd — También llamado ypxfrd, es el demonio responsable de las transferencias de mapas NIS sobre la red.

/usr/sbin/yppush — Esta aplicación propaga las bases de datos NIS modificadas a múltiples servidores NIS.

/usr/sbin/ypserv — Este es el demonio del servidor NIS.

Protocolos y Caractericticas:

NIS viene de Network Information Service, o servicio de información de redes. Es un servicio RPC llamado ypserv el cual es usado en conjunto con portmap y otros servicios relacionados, para distribuir mapas de nombres de usuarios, contraseñas y otra información confidencial a cualquier computador que se encuentre dentro de su dominio.

TELNET

Demonio: xinetd

Archivos de Configuración:

xinetd.conf /etc/xinet.d/telnet

Protocolo: su protocolo de transmisión (TCP ó UDP),

Caracteristicas: Xinetd es el servidor de los servidores, es decir, un servidor "Padre" que se encarga de dar servicio a otros servidores que hayan instalados dependiendo de si hay peticiones o no.

CORTESIA:ZEUZ-DC

http://zeuz-dc.blogspot.com/2008/07/servicios-para-nos.html

CentOS, Fedora o RedHat desde la consola (Configuración de Red)

http://www.tribulinux.com/tutoriales-como-configurar-red-centos-fedora-redhat.html

U B U N T U S E R V E R

(INSTALACIÓN Y CONFIGURACIÓN DE SERVIDOR Y SERVICIOS DE RED)

Tutorial con 12 completos volúmenes, explicando paso a paso(capturas de pantalla)

http://casidiablo.net/servidor-ubuntu-server/

U B U N T U S E R V E R

(INSTALACIÓN Y CONFIGURACIÓN DE SERVIDOR Y SERVICIOS DE RED)

Tutorial con 12 completos volúmenes, explicando paso a paso(capturas de pantalla)

http://casidiablo.net/servidor-ubuntu-server/

domingo, 21 de agosto de 2011

Conclusión Hyper-V

Elegir el software de virtualización adecuado para su centro de datos es una tarea compleja. Microsoft Hyper-V se ha convertido en un formidable competidor de VMware, especialmente con Windows Server 2008 R2.

Uno de los factores a tener en cuenta son los costos, pues Hyper-V incluye algunos servicios gratuitos para competirle a VMware.

Si usted ya tiene un sistema operativo Windows Server 2008 la plataforma, se puede descargar Hyper-V Server, sin costo alguno. El único costo es el marco del sistema de gestión del Centro. Microsoft incluye la gestión de entornos físicos y virtuales con Hyper-V y VMware.

Hyper-V se ofrece con capacidades de migración: la migración en vivo se incluye en Windows Server 2008 R2 sin costo extra, Con VMware, VMotion, tanto en la Fundación y las ediciones Standard, hay un cargo adicional si desea agregar capacidades de migración.

Uno de los factores a tener en cuenta son los costos, pues Hyper-V incluye algunos servicios gratuitos para competirle a VMware.

Si usted ya tiene un sistema operativo Windows Server 2008 la plataforma, se puede descargar Hyper-V Server, sin costo alguno. El único costo es el marco del sistema de gestión del Centro. Microsoft incluye la gestión de entornos físicos y virtuales con Hyper-V y VMware.

Hyper-V se ofrece con capacidades de migración: la migración en vivo se incluye en Windows Server 2008 R2 sin costo extra, Con VMware, VMotion, tanto en la Fundación y las ediciones Standard, hay un cargo adicional si desea agregar capacidades de migración.

Dele un vistazo a la siguiente tabla, verá de lado a lado la comparación de costos de Hyper-V vs VMware. Todas las comparaciones de la función de VMware Infrastructure Enterprise Virtual uso y la mayoría de las comparaciones de sus precios de uso de la Fundación de infraestructura virtual. Los costos son de cinco servidores físicos. Se ha hecho la suposición de que usted ya ha pagado para el sistema operativo del servidor host en esta comparación.

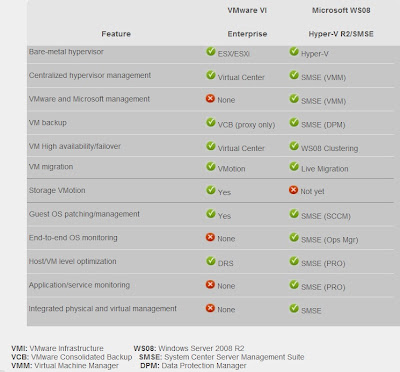

Hyper-V R2 en comparación con VMware

La siguiente tabla compara VMware Enterprise principales características con Microsoft Windows Server 2008 Hyper-V (r2) y System Center características básicas de gestión.

La siguiente tabla compara VMware Enterprise principales características con Microsoft Windows Server 2008 Hyper-V (r2) y System Center características básicas de gestión.

CORTESIA: MILES CONSULTING

Lucha de gigantes: VMware vs. Microsoft

En este informe, techWEEK presenta una comparativa de las dos plataformas más importantes: VMware y Hyper-V de Microsoft. VMware es el actual líder del mercado y lleva varios años de ventaja sobre sus rivales. Microsoft, por su parte, es un jugador relativamente nuevo en este espacio pero su hegemonía no puede dejar a nadie indiferente .

Hay opiniones para todos los gustos. Los argumentos sobre los beneficios y las ventajas de una u otra tecnología se debatirán durante mucho tiempo. No obstante, David Davis presenta un análisis sobre este tema.

1.VMware manifiesta madurez

2.Hyper-V requiere más tiempo de cocción

Porfavor comenta que tal te pareció el análisis que hace Techweek sobre los 2 gigantes de la virtualización para Servers.

Link con los dos análisis:

jueves, 18 de agosto de 2011

VMWARE FORUM 2011 BOGOTA

BOGOTA AFORTUNADA DE CONTAR UN AÑO MAS CON EL FORO VMWARE 2011. con el lema ACCELERATE I.T. ACCELERATE YOUR BUSINESS

Exitosa reunión donde se mostraron vitrinas de EMC, DELL, CISCO, TREND MICRO, HP/AMD para mostrar las novedades en tecnologias de virtualización y las aplicaciones ya maduras, siempre en alianza con VM WARE.

LA UNIVERSIDAD DE LOS ANDES HIZO PRESENCIA Y DESCRESTO CON UN PROYECTO EN CURSO DE CLUSTER 'N GRID PARA SACARLE PROVECHO A APROXIMADAMENTE 1000 DESKTOPS SUB-UTILIZADOS EN LAS SALAS DEL CAMPUS UNIVERSITARIO.

El único punto negro del evento fue el discurso a cargo del representante de el Banco las Villas, quien venia a mostrar una experiencia exitosa con las técnicas de virtualización, pero solo se vio desorientado, parco e impreciso.

Exitosa reunión donde se mostraron vitrinas de EMC, DELL, CISCO, TREND MICRO, HP/AMD para mostrar las novedades en tecnologias de virtualización y las aplicaciones ya maduras, siempre en alianza con VM WARE.

LA UNIVERSIDAD DE LOS ANDES HIZO PRESENCIA Y DESCRESTO CON UN PROYECTO EN CURSO DE CLUSTER 'N GRID PARA SACARLE PROVECHO A APROXIMADAMENTE 1000 DESKTOPS SUB-UTILIZADOS EN LAS SALAS DEL CAMPUS UNIVERSITARIO.

El único punto negro del evento fue el discurso a cargo del representante de el Banco las Villas, quien venia a mostrar una experiencia exitosa con las técnicas de virtualización, pero solo se vio desorientado, parco e impreciso.

VM WARE PARA LINUX

Además del Virtual Box OSE que es el software para virtualización de escritorios más popular en linux, también podemos contar con las bondades de un programa más robusto VM WARE y se tiene compatibilidad comprobada con ASIANUX 3.0, CENTOS 4,5 Y 6,DEBIAN 4 Y 5, FEDORA 11 Y 12, FREE BSD 5,6,7,Y 8, MANDRAKE 8 Y 9, MANDRIVA 2008, 2009 Y 4.0, NOVEL LINUX, OPEN SUSE 10 Y 11, RED HAT ENTERPRISE 3,4,5 Y 6, RED HAT LINUX 7,8 Y9, UBUNTU 10 Y 11 Y TURBOLINUX.

PARA INFORMACION MAS DETALLADA DEPENDIENDO DEL PAQUETE VM WARE Y LA ARQUITECTURA DE LAS DISTROS SE PUEDE CONSULTAR EN LA PAGINA OFICIAL DE COMPATIBILITY GUIDE:

Con esto se abre una gigantesca gama de soluciones para estudiantes, hogares, micro empresas, servidores e incluso data centers donde aplicaciones como VM(Workstation, ACE, ESX,Fusion, Server, entre otras) pueden brindarle diversos rumbos, en esta nueva era donde la NUBE, las migraciones, los escritorios remotos, empiezan a cambiar la forma de aprovechar los recursos de los equipos tanto de escritorio como los grandes servidores. Brindando opciones mas flexibles, agiles, versatiles, practicas, eficientes, ordenadas, y hasta económicas al siempre cambiante mundo de la tecnologia y a uno de sus protagonistas el grupo de IT.

PARA QUIENES PREFIEREN SOLUCIONES MAS SENCILLAS,, AQUI LES QUEDA UNA GUIA DE COMO USAR PASO A PASO VIRTUAL BOX OSE:

Cortesía de Sergio Izquierdo y su blog 120% LINUX

lunes, 15 de agosto de 2011

COMO HALLAR LA MAC DE TU TARJETA DE RED?

La dirección MAC es la dirección de la tarjeta de red.

Esta es única para cada tarjeta de red, y los primeros números de la dirección MAC designan al fabricante.

Para saber nuestra dirección MAC:

La dirección MAC es la dirección física

La dirección MAC es HWaddr.

PD: El artículo original fue escrito por sebsauvage, contribuidor de CommentCaMarche

Esta es única para cada tarjeta de red, y los primeros números de la dirección MAC designan al fabricante.

Para saber nuestra dirección MAC:

Bajo Windows

Abre la consola de comandos (Inicio/Ejecutar/escribe cdm) y escribe ipconfig /allLa dirección MAC es la dirección física

Bajo Linux

En una shell, escribe ifconfigLa dirección MAC es HWaddr.

PD: El artículo original fue escrito por sebsauvage, contribuidor de CommentCaMarche

jueves, 11 de agosto de 2011

K N O P P I X

DISTRO alemana muy versátil y ligera, caracterizada y distinguida por ser utilizada desde live cd (aunque también permite ser instalada en disco duro y en medios USB)

Basada en debian, esta distribución está desarrollada por el consultor de gnu/linux klaus knopper. Disponible desde 2003, su núcleo o kernel es de tipo monolítico y un sorprendente sistema de descompresión llamado (on-the-fly decompression); este último le da una agilidad sorprendente al proceso de pseudo instalación que realiza y puede incluir hasta 2 gb en software. Entre lo más destacado de su última versión estable (6.3 de 2.010) llaman la atención programas muy útiles como:gtk record, xsane, gv, xpdf, virtual box, gparted y orca, un revolucionario gestor de archivos y entorno con una interfaz diseñada para personass con problemas de visión y un narrador robotico de sucesos y ventanas que le permite apersonas invidentes usar cientos de programas, navegar en internet e incluso chatear.

para los interesados en la interfaz, puede configurarse con gnome, kde, lxde, openbox y icewm

Los requisitos de sistema para su uso varían mucho pues las versiones previas a la 5 pueden funcionar en un procesador (i486 o superior) recomendado pentium 3 de 500mhz con solo 128mb de ram para la interfaz gráfica, si se desea correr ofimáticas al menos 512 mb de ram y 1 gb de disco duro. Para las versiones más recientes y el software q viene incluido, es recomendado como mínimo un pentium 4 de contactos con ht, 1024mb de ram y 3 gb de disco duro.

miércoles, 10 de agosto de 2011

SERVIDOR TACACS +linux

QUE DICE LA WIKI? :

TACACS (acrónimo de Terminal Access Controller Access Control System , en inglés ‘sistema de control de acceso mediante control del acceso desde terminales’) es un protocolo de autenticación remota, propietario de cisco, que se usa para comunicarse con un servidor de autenticación comúnmente usado en redes Unix. TACACS permite a un servidor de acceso remoto comunicarse con un servidor de autenticación para determinar si el usuario tiene acceso a la red. TACACS está documentado en el RFC 1492.

LINUX GENTOO+CISCO 2900+TACACS:

http://wildness.espix.org/index.php?post/2008/06/23/TACACS-on-Linux-Cisco

TACACS (acrónimo de Terminal Access Controller Access Control System , en inglés ‘sistema de control de acceso mediante control del acceso desde terminales’) es un protocolo de autenticación remota, propietario de cisco, que se usa para comunicarse con un servidor de autenticación comúnmente usado en redes Unix. TACACS permite a un servidor de acceso remoto comunicarse con un servidor de autenticación para determinar si el usuario tiene acceso a la red. TACACS está documentado en el RFC 1492.

LINUX GENTOO+CISCO 2900+TACACS:

http://wildness.espix.org/index.php?post/2008/06/23/TACACS-on-Linux-Cisco

SERVIDOR RIS.

Definición de Servidor RIS

Los servicios de instalación remota (RIS, Remote Install Services) se definen como el software que permite que un administrador configure nuevos equipos cliente de forma remota, sin necesidad de trabajar directamente en cada equipo cliente. Los clientes de destino deben admitir inicio remoto. La tecnología de inicio remoto "Entorno de ejecución de inicio previo" (PXE, Preboot eXecution Environment) basada en DHCP se utiliza para instalar el sistema operativo en el equipo cliente desde un origen remoto. El origen remoto es el servidor de servicios de instalación remota, que contiene la imagen del sistema operativo que se va a ser instalado.

La solicitud del equipo cliente de un inicio de servicio de red puede iniciarla el BIOS del sistema o un disco de inicio remoto especial proporcionado para los equipos cliente anteriores a Net PC/PC98. Cuando se solicita un inicio de servicio de red, el equipo cliente recibe una dirección IP por medio de DHCP. Los servicios de instalación remota responden a la solicitud de inicio y descargan el Asistente para instalación de clientes. Tras pedir al usuario que inicie la sesión, aparece un menú con las opciones de instalación.

El uso de los servicios de instalación remota requiere varios componentes que ya hemos instalado previamente en nuestro sistema operativo "Windows 2000 Server", y que concretamente son:

- Sistema de nombres de dominio (Servicio DNS)

- Protocolo de configuración dinámica de host (DHCP)

- Active Directory

El servidor RIS debe instalarse en una partición o unidad distinta de aquella en la que se ha instalado el sistema operativo "Windows 2000 Server" (de ahí que en el proceso de instalación creáramos dos particiones, "C:" para el S.O., y "D:" para datos y el servidor RIS); tras la instalación del servidor RIS, podremos crear en dicha partición o unidad de nuestro servidor, las imágenes de los S.O. que deseamos instalar en los equipos clientes, de modo que cuando dichos clientes arranquen por PXE o mediante un disquete de arranque especial, y un usuario del dominio se autentique en ellos con unas credenciales válidas para llevar a cabo el proceso de instalación, podremos seleccionar la imagen que deseamos instalar de entre las que se encuentran disponibles en el servidor RIS de nuestro "Windows 2000 Server", comenzando a continuación el proceso de instalación desatendida de la imagen seleccionada sobre la estación de trabajo.

El servidor RIS permite la instalación de los sistemas operativos "Windows 2000 Professional" o "Windows XP Professional" sobre la estación de trabajo deseada de forma remota, es decir, no necesitamos estar físicamente sobre la máquina donde se va a realizar la instalación, ni introducir en ella un CD o similar; el servicio RIS instalará de forma remota el S.O. deseado en la estación de trabajo de modo desatendido sin intervención del administrador; además la instalación será independiente del hardware propio de la máquina destinataria, es decir, si el S.O. que va ser instalado dispone de los drivers propios del hardware de la máquina destinataria, tras completarse la instalación la máquina quedará perfectamente operativa e integrada en el dominio.

Otra opción del servidor RIS, como veremos posteriormente en este capítulo, es la creación de imágenes personalizadas para los equipos de nuestro centro a partir de la configuración existente en uno de ellos.

Antes de comenzar con los procesos de instalación y configuración de nuestro servidor RIS, vamos a definir algunos términos que utilizaremos a lo largo de dicho proceso.

Autorización servidor RIS.- Una vez haya creado la imagen deseada del sistema operativo, autorizaremos al servidor RIS en Active Directory. Se trata de una novedad que introduce W2000 en el campo de la seguridad y que permite reducir el número de servidores RIS y DHCP no autorizados en la red. Al iniciarse por primera vez, el servidor RIS establece conexión con el AD, y si cuenta con la autorización de W2000 Server, el AD le permitirá prestar sus servicios en la red.

Protocolo de inicio BOOTP.- Es un protocolo estándar TCP/IP utilizado para la configuración de host que precede a DHCP, y que será utilizado por los servicios de instalación remota para atender las peticiones de instalación desatendida de los clientes.

Arranque por PXE.- Su funcionamiento se resume del siguiente modo: cuando el usuario enciende el equipo, la memoria ROM de inicio solicita al servidor DHCP una dirección IP y el nombre del servidor de inicio. El servidor DHCP contesta a esta petición enviándole la dirección IP del servidor de inicio, así como información adicional. Gracias a estos datos, la memoria ROM solicita al servidor de inicio la rutina de inicio. El servidor de inicio le responde enviándole dicha rutina mediante el protocolo TFTP (Trivial File Transfer Protocol o Protocolo trivial de transferencia de archivos) y, de esta forma, el equipo cliente puede comenzar el proceso de arranque. El sistema cliente no necesita ningún controlador de ninguna marca determinada, ya que las tarjetas NIC compatibles con PXE utilizan la interfaz UNDI (Universal Network Driver Interface o Interfaz universal de controladores de red). Tras enviarle la rutina de inicio al equipo cliente, el servidor le envía también una serie de programas adicionales, como el Asistente para instalación de clientes de RIS, que pone a disposición del usuario el menú de imágenes existentes en el servidor.

RIS EN WINDOWS XP PASO A PASO CON CAPTURAS:

http://www.bujarra.com/ProcedimientoRIS.html

RIS EN WINDOWS SERVER 2003:

http://servidorespararedes.blogspot.com/2009/02/en-este-articulo-paso-paso-se-describe.html

RADIUS EN LINUX.

PRIMERO LA WIKI-DEFINICIÓN:

RADIUS (acrónimo en inglés de Remote Authentication Dial-In User Server). Es un protocolo de autenticación y autorización para aplicaciones de acceso a la red o movilidad IP. Utiliza el puerto 1812 UDP para establecer sus conexiones.

Cuando se realiza la conexión con un ISP mediante módem, DSL, cablemódem, Ethernet o Wi-Fi, se envía una información que generalmente es un nombre de usuario y una contraseña. Esta información se transfiere a un dispositivo Network Access Server (NAS) sobre el protocolo PPP, quien redirige la petición a un servidor RADIUS sobre el protocolo RADIUS. El servidor RADIUS comprueba que la información es correcta utilizando esquemas de autenticación como PAP, CHAP o EAP. Si es aceptado, el servidor autorizará el acceso al sistema del ISP y le asigna los recursos de red como una dirección IP, y otros parámetros como L2TP, etc.

Una de las características más importantes del protocolo RADIUS es su capacidad de manejar sesiones, notificando cuando comienza y termina una conexión, así que al usuario se le podrá determinar su consumo y facturar en consecuencia; los datos se pueden utilizar con propósitos estadísticos.

RADIUS fue desarrollado originalmente por Livingston Enterprises para la serie PortMaster de sus Servidores de Acceso a la Red(NAS), más tarde se publicó como RFC 2138 y RFC 2139. Actualmente existen muchos servidores RADIUS, tanto comerciales como de código abierto. Las prestaciones pueden variar, pero la mayoría pueden gestionar los usuarios en archivos de texto, servidores LDAP, bases de datos varias, etc. A menudo se utiliza SNMP para monitorear remotamente el servicio. Los servidores Proxy RADIUS se utilizan para una administración centralizada y pueden reescribir paquetes RADIUS al vuelo (por razones de seguridad, o hacer conversiones entre dialectos de diferentes fabricantes)....

RADIUS es extensible; la mayoría de fabricantes de software y hardware RADIUS implementan sus propios dialectos.

AHORA EN LINUX, PASO A PASO:

http://catarina.udlap.mx/u_dl_a/tales/documentos/lis/morales_h_sp/apendiceB.pdf

CORTESIA DE LA IMÁGEN:

http://www.tech-faq.com/radius-remote-authentication-dial-in-user-service.html

CORTESIA DE LA IMÁGEN:

http://www.tech-faq.com/radius-remote-authentication-dial-in-user-service.html

martes, 9 de agosto de 2011

DEFINICION DE SCRIPT (GUIONES)

Los scripts son un conjunto de instrucciones generalmente almacenadas en un archivo de texto que deben ser interpretados línea a línea en tiempo real para su ejecución, se distinguen de los programas, pues deben ser convertidos a un archivo binario ejecutable para correrlos.

Los scripts pueden estar embebidos en otro lenguaje para aumentar las funcionalidades de este, como es el caso los scripts PHP o Javascript en código HTML.

Los scripts pueden estar embebidos en otro lenguaje para aumentar las funcionalidades de este, como es el caso los scripts PHP o Javascript en código HTML.

lunes, 8 de agosto de 2011

Knoppix Vs. Slackware

Definitivamente después de lidiar con las dos instalaciones, la DISTRO más recomendada para principiantes es KNOPPIX sobretodo por la opción que ofrece en el paso a paso de la instalación, con una interfaz muy transparente, sencilla y clara.

Existe una etapa crítica para todos los principiantes, cuando se instala una DISTRO por medio de consola y es la creación de las particiones con el uso de FDISk y CFDISK y porsupuesto de la activación de una partición SWAP. En el caso de Slackware toca tener bien claros estos términos y aplicaciones además de GRUB , LILO entre otras cuando la maquina tiene más de un S/O; mientras que con KNOPPIX la interfaz siempre ofrece la opción de hacer esto automáticamente, obviamente con las advertencias necesarias y la opción de hacerlo manualmente dependiendo de las necesidades y habilidades del usuario.

Existe una etapa crítica para todos los principiantes, cuando se instala una DISTRO por medio de consola y es la creación de las particiones con el uso de FDISk y CFDISK y porsupuesto de la activación de una partición SWAP. En el caso de Slackware toca tener bien claros estos términos y aplicaciones además de GRUB , LILO entre otras cuando la maquina tiene más de un S/O; mientras que con KNOPPIX la interfaz siempre ofrece la opción de hacer esto automáticamente, obviamente con las advertencias necesarias y la opción de hacerlo manualmente dependiendo de las necesidades y habilidades del usuario.

Máquina del tiempo para LINUX.

TIME VAULT

Así como Microsoft tiene sus mediocres puntos de restauración y Mac OS tiene su aplicación Time Machine, LINUX cuenta con TIME VAULT, software especializado en la toma de instantaneas del conjunto ficheros del sistema operativo, para almacenarlas como back up y posteriormente restaurarlas para corregir errores, accidentes, modificaciones, eliminaciones, etc... Se caracteriza por funcionar sobre la interfaz Gnome e interactual de una forma muy estable con el administrador de archivos NAUTILIUS.

Las instantáneas son protegidas de la eliminación o modificación accidental, ya queson de sólo lectura por defecto. El super-usuario puede eliminar las instantáneasintermedias para ahorrar espacio, pero los archivos y directorios que existían antes o después de la eliminación seguirán siendo accesibles.

No te gustan los antivirus????........Usa Linux!!

Después de haber trabajado las tres plataformas WINDOWS, MAC OS y LINUX se puede concluir que el sistema operativo más comercial, siempre será el más atacado

y por consiguiente el más vulnerado. No obstante microsoft ha venido cometiendo errores con su arquitectura y con la administración de su kernell haciendo muy

vulnerable cada vez que se instala culquier aplicación. En ese aspecto la independencia y autonomía de los núcleos hacen mas estables los procesos y el sistema

no se mantiene tan expuesto.

Un claro ejemplo de lo anteriormente mencionado es una vulnerabilidad expuesta en los sistemas de Microsoft y es la interacción, el acceso y la dependencia de todos los programas y usuarios de una carpeta critica

como lo es SYS32 carpeta que convirtió al windows xp en un flanco de millones de ataques muy efectivos incluso con la presencia de potentes antivirus.

Así mismo se deduce fácilmente de la plataforma linux, también puede ser vulnerada pues es indispensable q su núcleo tenga algún tipo de acceso e interacción con las aplicaciones instaladas, pero para contaminarse

se hace necesaria la ignorancia, incompetencia o complicidad del usuario, conocida vulgarmente como un problema CAPA 8(cisco).

viernes, 5 de agosto de 2011

ACCESO REMOTO PARA LINUX

http://wiki.debian.org/AccesoRemotoSSH

COMO INSTALARLO/PASO A PASO:

http://www.youtube.com/watch?v=RygHovh50Po

COMO INSTALARLO/PASO A PASO:

http://www.youtube.com/watch?v=RygHovh50Po

jueves, 4 de agosto de 2011

lunes, 1 de agosto de 2011

Más sabe el diablo por viejo.......SLACKWARE

SLACKWARE, LA DISTRO VIGENTE MÁS ANTIGUA

La primera versión oficial de Slackware, la 1.00, fue liberada el 16 de julio de 1993 por Patrick Volkerding, fundador y líder de desarrollo. Estaba basada en la distribución SLS Linux y se distribuía en discos flexibles de 3½ e imágenes que estaban disponibles en servidores FTP anónimos. Slackware es la distribución más antigua entre las que siguen activamente mantenidas.

La primera versión oficial de Slackware, la 1.00, fue liberada el 16 de julio de 1993 por Patrick Volkerding, fundador y líder de desarrollo. Estaba basada en la distribución SLS Linux y se distribuía en discos flexibles de 3½ e imágenes que estaban disponibles en servidores FTP anónimos. Slackware es la distribución más antigua entre las que siguen activamente mantenidas.

Suscribirse a:

Comentarios (Atom)